Quanten-Kryptologie

Verschlüsselungen

Verschlüsselungen dienen dazu, eine geheime Nachricht zu verschicken. Dabei soll nur dem Sender (oft Alice genannt) und dem Empfänger (oft Bob genannt) der Text lesbar sein. Dafür wird ein Schlüssel benötigt. Mit diesem kann die Nachricht verschlüsselt werden, öffentlich verschickt werden und am Ende vom Empfänger wieder entschlüsselt werden.

Beispiel:

Schlüssel: A->B, B->C, C->D,... , Z-> A (Caesar-Verschlüsselung)

Nachricht: GEHEIME NACHRICHT

Verschlüsselte Nachricht: HFIFJNF OBDISJDIU

100% sichere Verschlüsselung?

Damit eine Verschlüsselung 100% sicher ist, müssen ein paar Eigenschaften erfüllt sein:

- Die Schlüssellänge muss genauso lang sein wie die Nachrichtenlänge

- Der Schlüssel darf nur ein Mal verwendet werden

- Der Schlüssel muss komplett zufällig gewählt werden

- Der Schlüssel darf nur Sender und Empfänger bekannt sein

Schlüssel bestimmen

Die Nachricht und der Schlüssel soll in binärer Schreibweise sein, das heißt beide bestehen nur aus Nullen und Einsen. Diese Information (Null oder Eins) kann über die Polarisation der Photonen übertragen werden. Alice kann also ein Photon losschicken, das entweder vertikal (Null) oder horizontal (Eins) polarisiert ist. Mithilfe eines polarisierenden Strahlteilers kann Bob überprüfen, welche Polarisation das Photon hat.

Dies wäre jedoch nicht abhörsicher: Ein Abhörer (oft Eve genannt) könnte zwischen Alice und Bob das Photon abhören, messen und ein identisches an Bob weiterschicken. Damit dies nicht möglich ist, wurde das BB84 Protokoll erfunden:

BB84 Protokoll

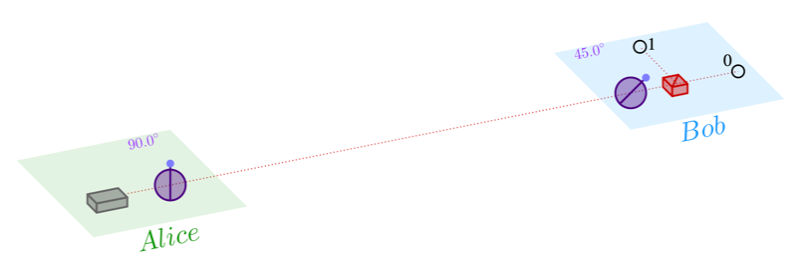

Siehe Seitenende für eine Erklärung der einzelnen Bauteile.

- Alice wählt zufällig eine Basis, x oder +

- In dieser Basis verschlüsselt sie nun den Bit, den sie verschicken möchte

- Alice stellt ihren Polarisationsdreher (lila) entsprechend ein

- Bob wählt ebenfalls zufällig eine Basis x oder + und stellt seinen Polarisationsdreher (lila) entsprechend auf entweder 45° (x) oder 0° (+) ein

- Alice schießt ein einzelnes Photon los

In jedem Fall wird entweder Detektor 0 oder Detektor 1 leuchten.

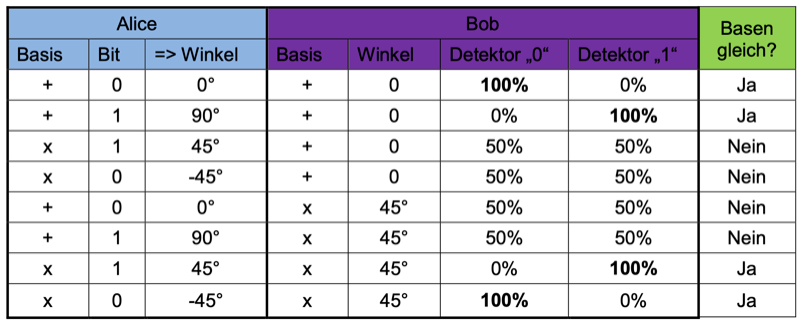

Alice und Bob können also beliebig viele Basen verschicken, wobei sie sich immer ihre Basen notieren. Nun können sie sich öffentlich absprechen, wann sie welche Basis verwendet haben. Die Ergebnisse, bei denen nicht die gleiche Basis verwendet wurde, können verworfen werden. Die Ergebnisse, bei denen die gleiche Basis verwendet wurde, ergeben den Schlüssel.

Messprotokoll

Versuch

In diesem Applet könnt ihr den Versuch durchführen.

Füllt dafür die Messprotokolle aus, ohne dass der andere es sieht:

- Entscheidet zufällig 52 Basen (zB mit Würfel). Alice entscheidet außerdem 52 Bits (0 oder 1). Tragt diese jeweils in die Tabellen ein.

- Dafür stellt zuerst Alice ihren Polarisationsdreher ein, dann deckt sie ihn ab (sodass Bob die Einstellung nicht sehen kann).

- Dann stellt Bob seinen Polarisationsdreher ein und deckt ihn ab.

- Jetzt kann das Photon losgeschickt werden. Bob notiert sich den Bit, den er an den Detektoren gemessen hat.

------------------------------------------------------------------------------------------------

Bauteile

Die verwendeten Bauteile sind hier einmal erklärt: